CobaltStrike前哨配置

一、去特征:

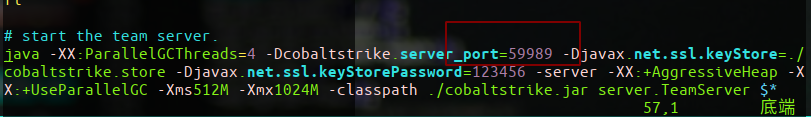

1.更改默认端口,直接vim teamserver修改端口。

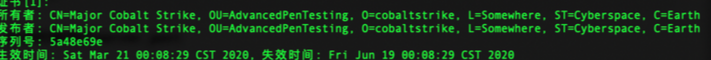

- 去除证书特征,keytool -list -v -keystore cobaltstrike.store

查看证书情况,输入默认密码123456回车,可以看到CobaltStrike明显特征。

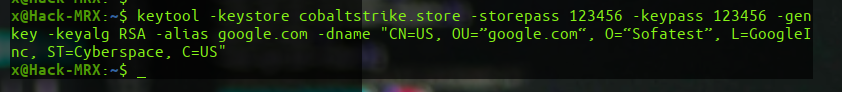

- 修改 keytool

keytool是一个Java 数据证书的管理工具,使用如下:

-keytool -keystore cobaltstrike.store -storepass 密码

-keypass 密码

-genkey -keyalg RSA

-alias google.com -dname “CN=(名字与姓氏),

OU=(组织单位名称), O=(组织名称),

L=(城市或区域名称),

ST=(州或省份名称),

C=(单位的两字母国家代码)。

keytool -keystore cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias google.com -dname “CN=US, OU=”google.com“, O=“Sofatest”, L=GoogleInc, ST=Cyberspace, C=US”

二、配置C2:

传输过程中,把流量伪造成高信誉的网站,比如Google 、bing等 。

现在的大多数硬件WAF防护设备都能检测出来CS的流量特征,所以我们必须要修改CS的流量特征,CS的流量由malleable C2配置来掌控的,所以我们需要定向去配置这个C2。

开始配置:Malleable配置文件下载:

git clone https://github.com/rsmudge/Malleable-C2-Profiles.git

示例:基于string_of_paerls的配置文件作为基础

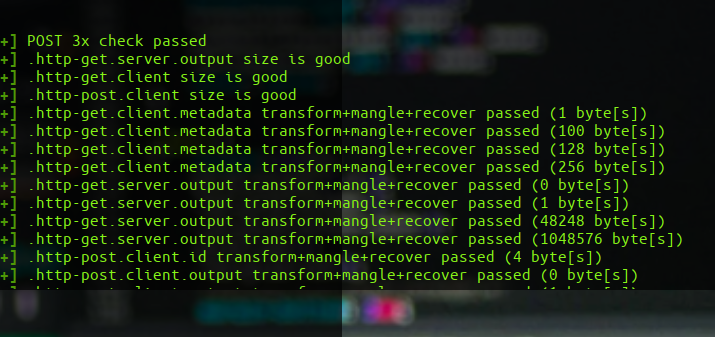

运行测试语法:./c2lint string_of_paerls.profile

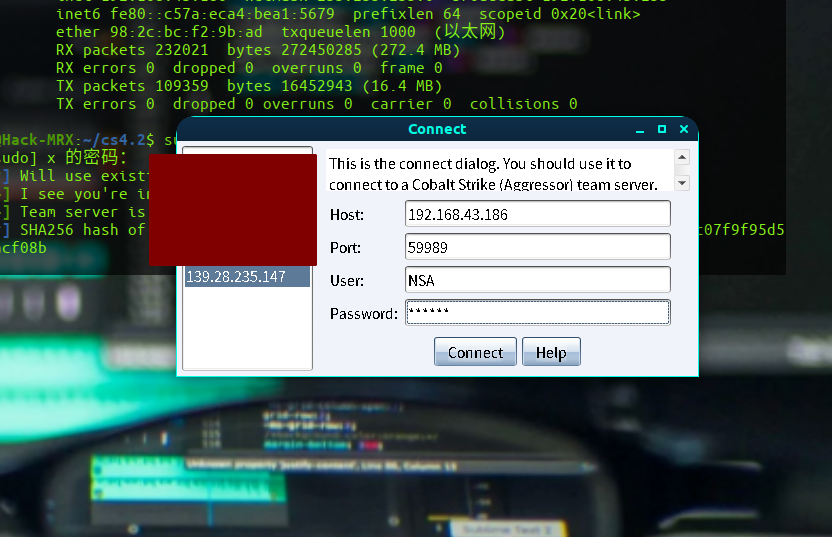

运行teamserver:./teamserver 192.168.43.186 123456 jquery-c2.4.2.profile

三、cna插件合集: